零信任基础概念

什么是零信任

零信任的发展

传统场景中,企业的安全都是在以防火墙为边界的。但是,随着远程办公变得普遍,诸如VPN之类的技术在企业中应用的很普遍。这就使得企业的安全边界必须进行扩大以允许来自全球各地各种类型终端的访问(这取决于从哪里接入VPN)。

在2010年,Forrester在 Post not found: No-More-Chewy-Centers:Introducing-The-Zero-Trust-Model-Of-Information-Security 中提出了零信任的概念。经过迭代更新,最终形成了目前知名的Zero Trust eXtended框架, 简称 ZTX。

美国NIST在2020年发布的《NIST Special Publication——Zero Trust Architecture》以及一个关于零信任的项目US National Cybersecurity Center of Excellence。

业界普遍认为,零信任所倡导的改变是必要的。因为通过零信任,可以防止恶意用户在企业边界内部访问私有资源、防止数据泄露以及恶意操作。

零信任的概念

零信任系统是企业内部的一个集成的安全平台,他能够根据身份数据、安全基础设施、风险分析数据等信息进行判断,进而来触发

企业安全策略的动态执行。零信任将传统的基于边界的低效的安全模型,提升为高效的以资源和身份为中心的企业安全模型。这样做的好处就是,企业可以在一个动态变化的环境中进行合理的访问控制,最终提升安全性、降低风险、简化运营操作、增加业务敏捷性。

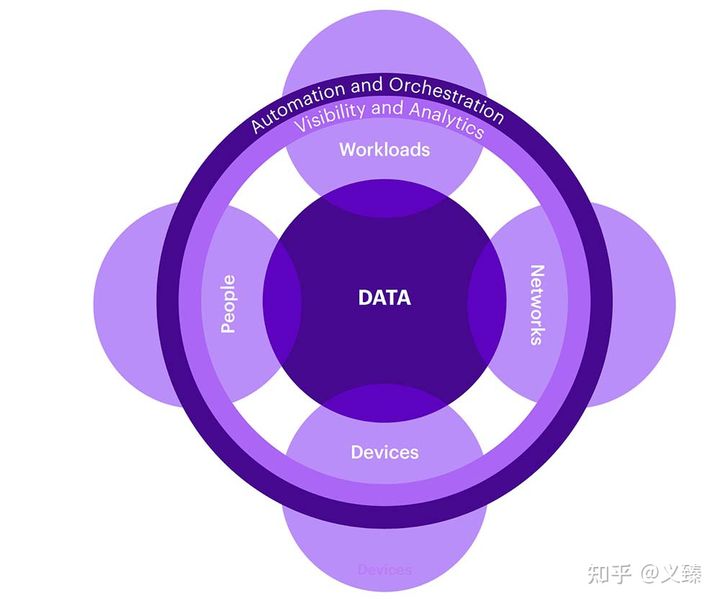

Forrester的ZTX模型要求,零信任的构建要以数据保护 Data为中心,同时对能够访问数据的元素也要进行保护。这些元素包括:人员(People)、设备(Devices)、网络(Networks)和工作组件(Workloads)。除此之外,ZTX还要求能够基于工作负载中的数据进行分析,以支撑安全决策。并且对于一些手工流程,要能够实现自动化并将其同安全策略和危机响应联系起来。

- Data

数据作为企业资产的一部分是必须得到保护的。此外,DLP(Data Loss Prevention)也是数据安全的一部分。应该把DLP和环境感知的策略模型联系起来。 - Networks

ZTX模型中网络的安全主要聚焦在网络的隔离。不论是从用户层面还是服务器层面,都能提供以身份为中心的安全管控。 - People

首先,ZTX模型中要求人员的管理是一定要用IAM组织起来。ABAC(Attribute-Based Access Control)或者RBAC(Role-Based Access Control)都是很好的IAM模型。并且,进行多因素认证(MFA)也是十分重要的。最后,基于OAuth或者SAML协议实现的单点登录(SSO)也是必不可少的部分。强烈的推荐在零信任模型使用以身份为中心的管控模型。 - Workloads

工作负载指的是企业中支撑业务或者组织运行的组件,比如对内的财务系统、运维使用的CICD系统、审批流系统等。ZTX模型要求这些系统实现metadata-driven级别的访问控制。比如人员离职,那么人员的medadata就会删除,进而触发各个系统对数据的操作。 - Devices

ZTX关注设备本身的安全、设备的身份、设备的访问控制等等。 - Visibility and Analytics

ZTX模型强调,在构建零信任时,要能够对企业内部各个系统的数据进行分析,以支撑安全决策。 - Automation and Orchestration

ZTX模型指出,在企业内部的运营中,要自动化人为参与的流程,并将这些流程和安全策略以及安全响应联系起来。比如,某个人员离职,那么对于这个人员涉及到的数据、账号、权限等要能够进行自动化的处理。而这种自动化是系统的安全模型经过评估后允许的,不再需要授权给专门的处理人。